今回はSynology NASにVaultwarden(Bitwardenの軽量非公式版)をインストールし、安全なパスワード管理環境を構築する手順をわかりやすく紹介します。自宅でプライベートなパスワードマネージャを運用したい方、企業内で手軽に導入したい方におすすめです!

1.Vaultwardenとは?

Vaultwardenは、人気の高いパスワード管理サービス「Bitwarden」の非公式かつ軽量なサーバ実装です。オープンソースで開発されており、Dockerなどのコンテナ技術を使えば、自宅のNASやVPSなどの環境に自分専用のBitwarden互換サーバを簡単に構築できます。

Bitwardenは本来、公式クラウド(bitwarden.com)上で提供されるサービスですが、Vaultwardenを使うことでクラウドを使わず、完全に自前で運用可能になります。

1-1.Vaultwardenの特長

- 軽量・高速:Rust言語で開発されており、公式サーバと比べて必要リソースが非常に少ない。Synology NASのような低〜中スペックのハードウェアでも安定動作。

- オープンソース・無料:商用・個人問わず無料で利用可能。ソースコードもGitHubで公開されており、安心して利用できます。

- Bitwardenクライアントと互換性あり:Webブラウザ拡張、iOS/Androidアプリ、デスクトップアプリなど、公式Bitwardenのクライアントとそのまま連携可能。

- マルチユーザー対応:一つのサーバで複数ユーザーのパスワード管理が可能。家族や小規模チームでの共有に最適。

- 柔軟なカスタマイズ:WebSocket通知、2FA、管理画面(Admin UI)など、細かい設定が可能。必要に応じて機能のON/OFFも設定できます。

- 自分のNASやサーバで完結:外部クラウドにデータを保存する必要がないため、プライバシーとセキュリティを最大限に保てるのが魅力。

1-2.Vaultwardenが選ばれる理由

クラウド上のパスワードマネージャを利用することに不安を感じる方も多いと思います。Vaultwardenは、そんな方にとって理想的な選択肢です。

例えば:

- 家族内でのパスワード共有

- 社内システムのアカウント情報管理

- セキュリティにこだわる技術者の個人利用

…といった場面で活躍します。

また、Synology DSMであればGUI操作だけでDockerコンテナを構築・管理できるため、Linuxに不慣れな方でも簡単に導入できるのも嬉しいポイントです。

2.Vaultwardenのインストール

2-1.前提条件

Synology NASがHTTPSでインターネット側から接続可能である必要があります。

また、Synology NASのドメイン名にサブドメインを定義してVaultwardenのドメイン名(URL)とするため、Synology NASのDDNSの証明書はワイルドカード証明書である必要があります。

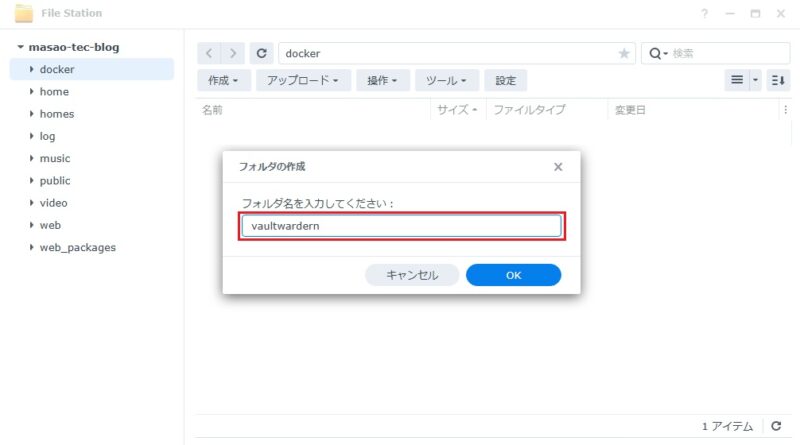

2-2.プロジェクトフォルダの作成

まずはVaultwardenを動かすためのディレクトリ構造を用意します。

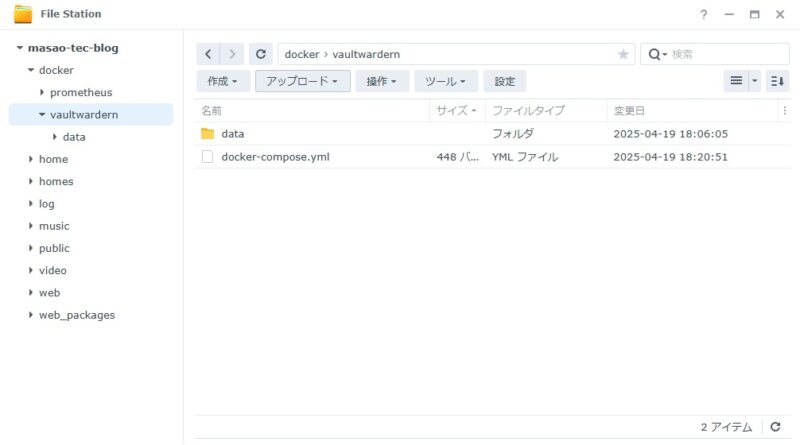

DSMコンソールより[FileStation]を起動し、[Docker]共有フォルダ以下に[vaultwarden]フォルダを作成します。

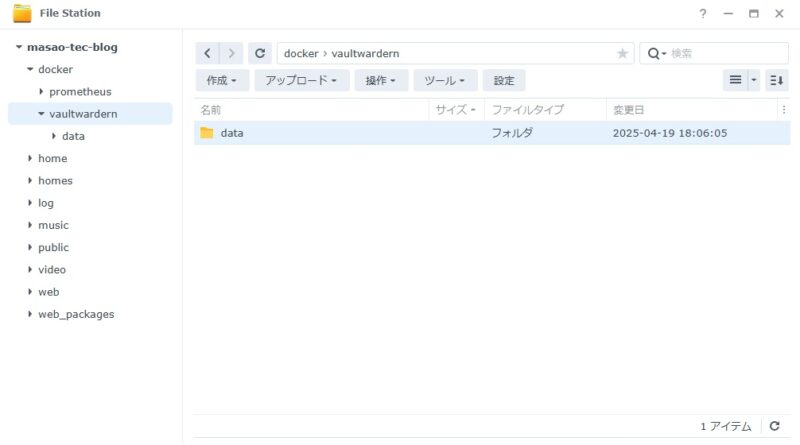

次に、作成した[vaultwarden]フォルダの直下に、Vaultwardenのデータ保存用として、[data]フォルダを作成します。

更に、[vaultwarden]フォルダの中に、[docker-compose-yml]ファイルの作成を行います。

内容は以下の通りです。

作業用のPCでメモ帳などのエディタで作成し、[FileStation]でアップロードします。

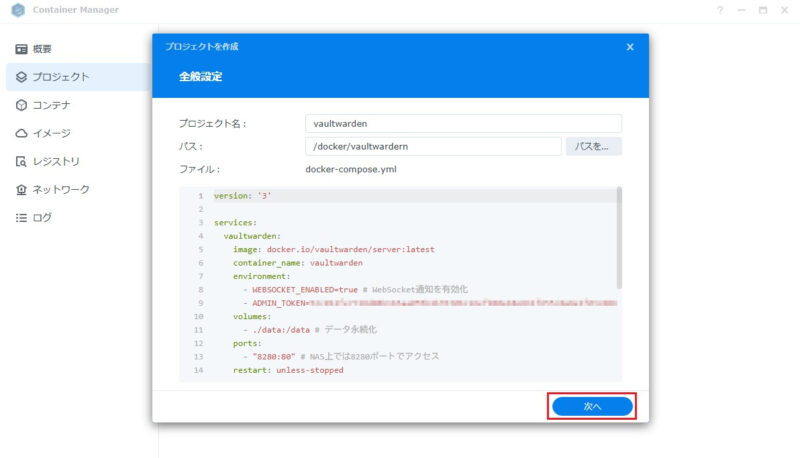

version: '3'

services:

vaultwarden:

image: docker.io/vaultwarden/server:latest

container_name: vaultwarden

environment:

- WEBSOCKET_ENABLED=true # WebSocket通知を有効化

- ADMIN_TOKEN=YOUR_ADMIN_TOKEN

volumes:

- ./data:/data # データ永続化

ports:

- "8280:80" # NAS上では8280ポートでアクセス

restart: unless-stoppedYOUR_ADMIN_TOKENの部分にはDSMにターミナルで接続し、以下のようなコマンドを実行してトークンを作成し設定します。(本トークンは管理画面にアクセスするためのものなので絶対流出しないよう注意が必要です。)

openssl rand -hex 32

最終的に、プロジェクトフォルダのフォルダ、ファイル構成は以下のようになります。

vaultwarden/

docker-compose.yml

data/2-3.Container Managerでプロジェクトを作成

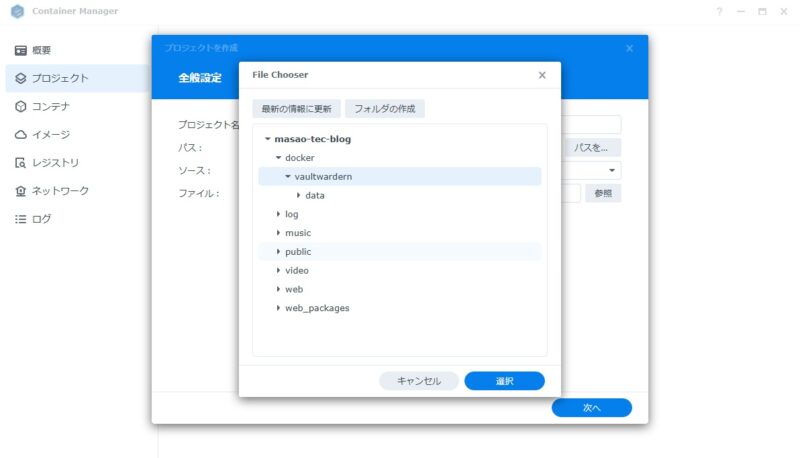

Container Managerの[プロジェクト]>[作成]をクリックし、[プロジェクトを作成]ダイアログにて以下を入力します。

- プロジェクト名:vaultwarden

- パス:2-2で作成したプロジェクトフォルダを選択(プロジェクトフォルダを選択すると既存の[docker-compose.yml]がある旨のダイアログが表示されるので、[既存のdocker-compose.ymlを使用してプロジェクトを作成]を選択してOKをクリックします)

全般設定の画面で内容を確認し、[次へ]をクリックします。

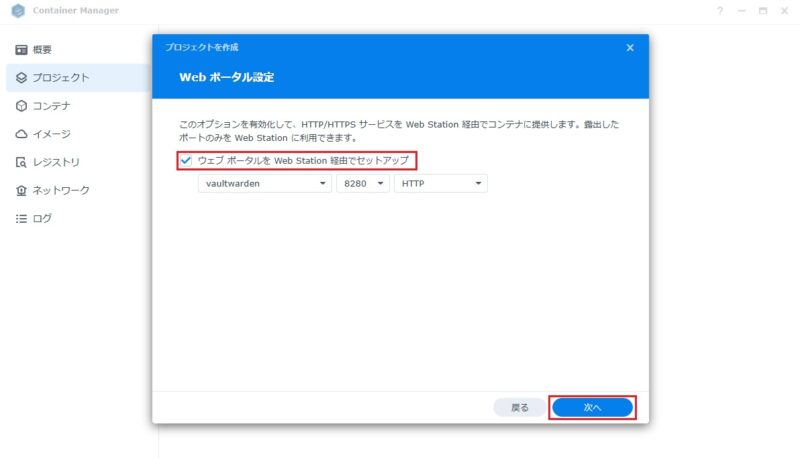

Webポータル設定の画面で、[ウェブポータルをWeb Station経由でセットアップ]にチェックを入れます。

これにより、Web Stationでvaultwardenコンテナをコンテンツとして管理することができるようになります。

要約の画面で設定内容が表示されるので、内容確認してから[完了]をクリックします。

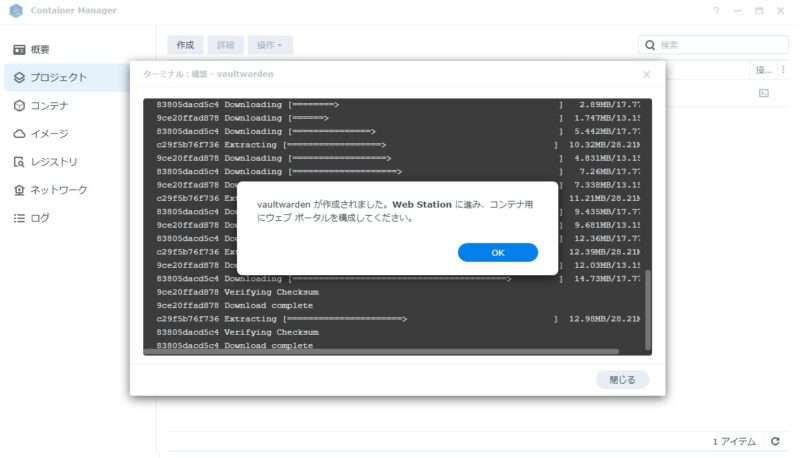

[docker-compose.yml]ファイルの内容に従い、コンテナイメージがレジストリからダウンロードされ、vaultwardenのコンテナが生成されます。

続いて、Web Stationに進んでウェブポータルの設定を行うよう促すダイアログが表示されるので、[OK]をクリックします。

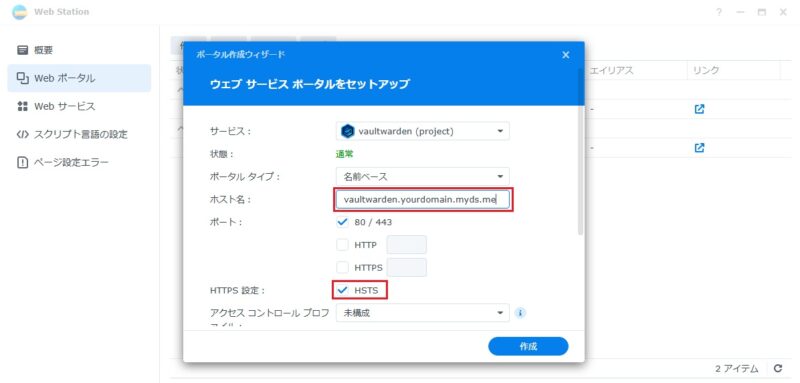

Web Stationのウェブサービスポータルをセットアップダイアログに遷移するので、ここで設定を行います。

ホスト名(ドメイン名)はSynology NASのDDNSドメイン名にサブドメインを追加した名称とします。

HSTSにはチェックを入れます。

設定内容を入力したら「作成」をクリックします。

Web StationでWebポータルが設定され、ホスト名(ドメイン名)で[vaultwarden]コンテナにアクセスできるようになります。

Conainer Managerに戻ると、[vaultwarden]プロジェクトが起動され、正常動作していることがわかります。

Webポータルが作成されたら、ホスト名(ドメイン名)に適合する証明書を設定します。

[コントロールパネル]>[セキュリティ]>[証明書]>[設定]をクリックし、設定ダイアログを表示します。

ホスト名(ドメイン名)がサービスとして表示されていますので、証明書プルダウンからドメイン名に適合した合したSSL証明書を選択します。

[OK]をクリックして設定を完了させます。

3.Vaultwardenのセットアップとその他の設定

3-1.アカウント作成

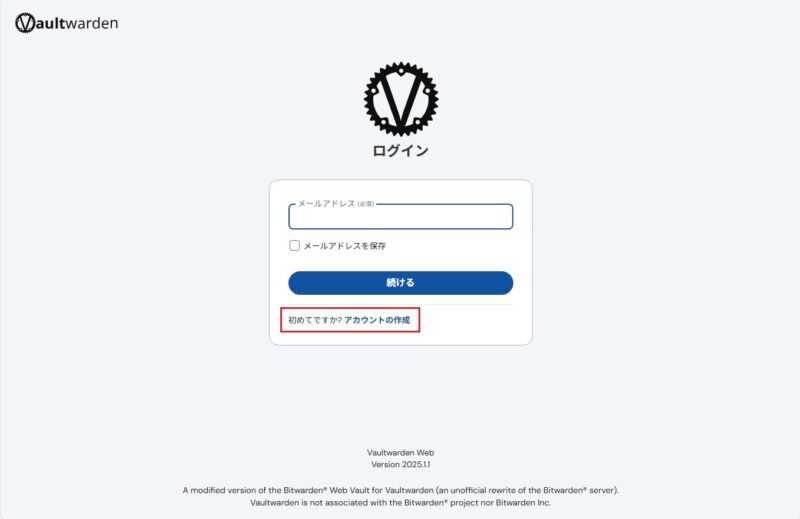

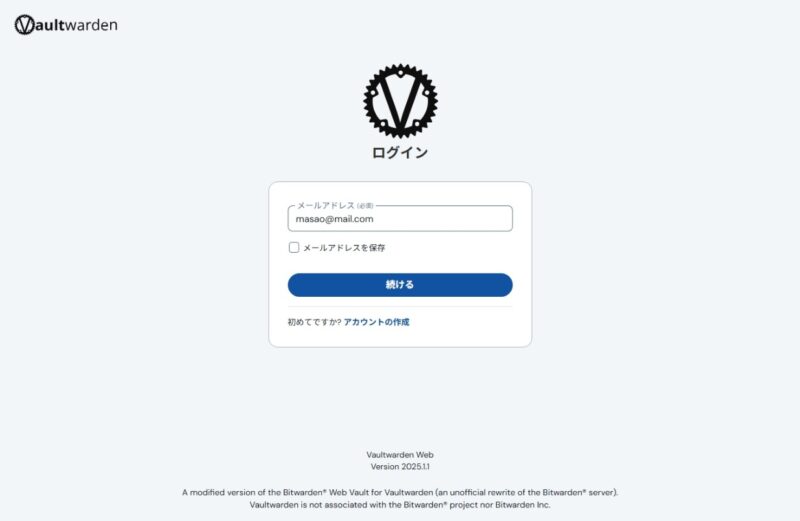

設定したサブドメイン名のURLにブラウザでアクセスすると、Vaultwardenのログイン画面が表示されます。最初はアカウントがないため、まずはアカウントの作成を行います。

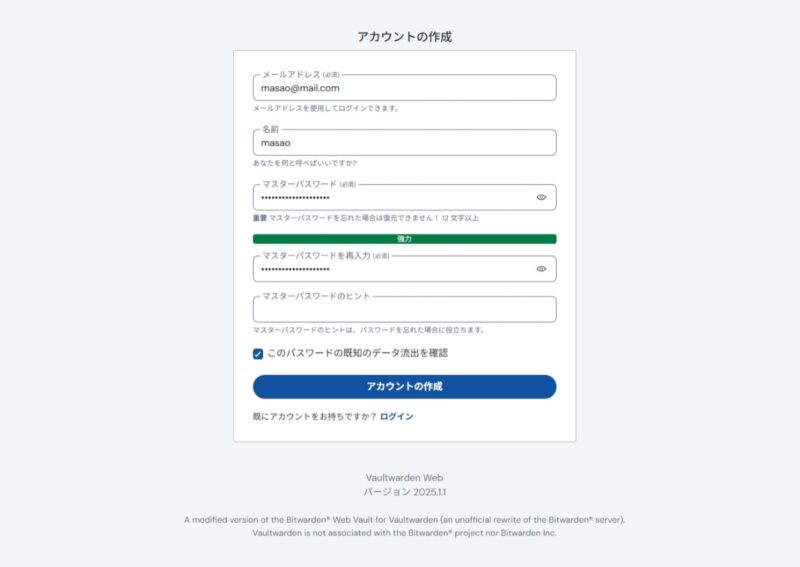

アカウントの作成ダイアログで、必要な情報(メール、名前、マスターパスワード)を入力し、アカウントの作成を実行します。

作成後、すぐにログイン可能となります。

3-2.パスワードのインポート

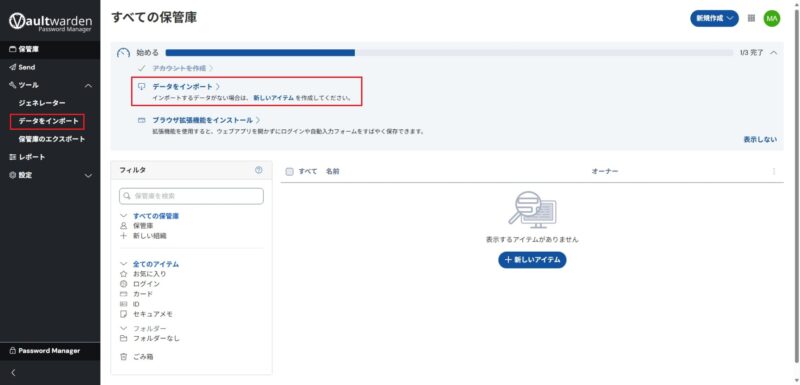

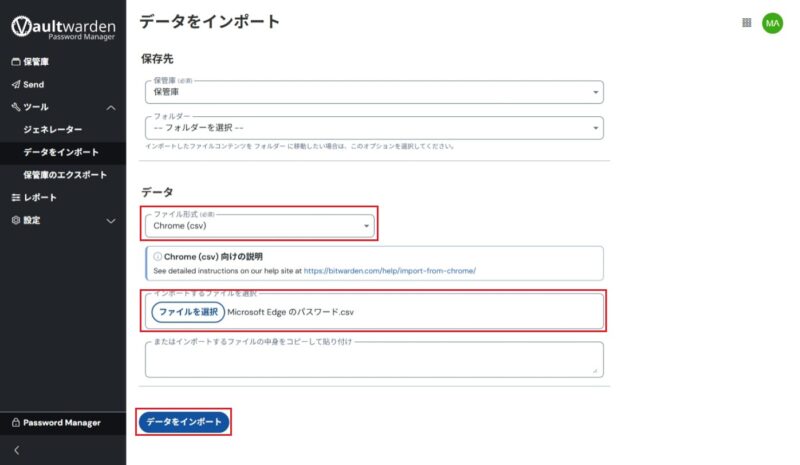

画面メニューから「データインポート」を選択します。

EdgeやChromeから事前にエクスポートしたCSVを用意し、データをインポートします。Edgeの場合はファイル形式「Chrome (csv)」を選択します。

データをインポートしたら、パスワードマネージャとして使用可能となります。

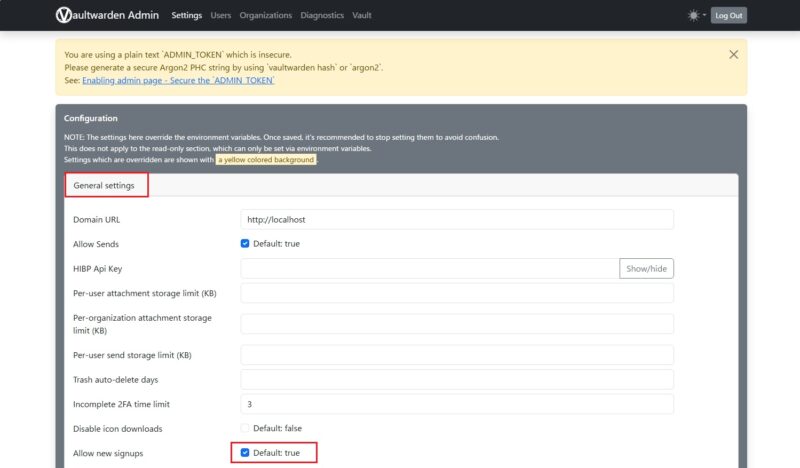

3-3.新規アカウント作成をロック

デフォルトでは、新規アカウントの作成がいつでもできる状態になっており、第三者に使用されてしまう恐れがあるため、新規アカウント作成ができないようにロックしておきます。

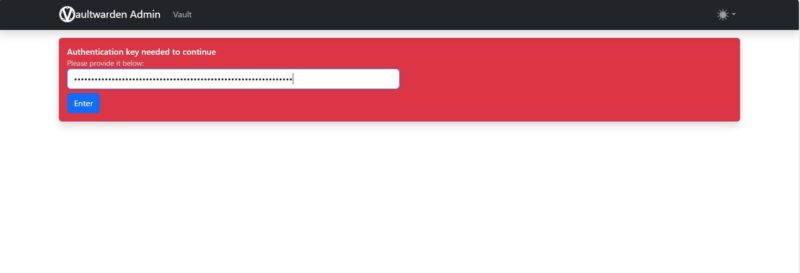

[サブドメイン名のURL/admin]のURLにブラウザでアクセスし、管理者パネルを表示させます。

[admin token]には、2-2で設定したADMIN TOKENを入力します。

[General Settings] > [Allow new signups] のチェックを外し、Saveして設定を反映します。

これで新規アカウント作成をロックでき、自分だけで使える安全なVaultwarden環境が完成します。

3-4.メールによる新規アカウント招待設定

前述したように新規アカウント作成をロックとしても、以下のメールによる新規アカウント招待設定をしておけば、新規ユーザにに招待メールを送付することでアカウント追加することが可能です。

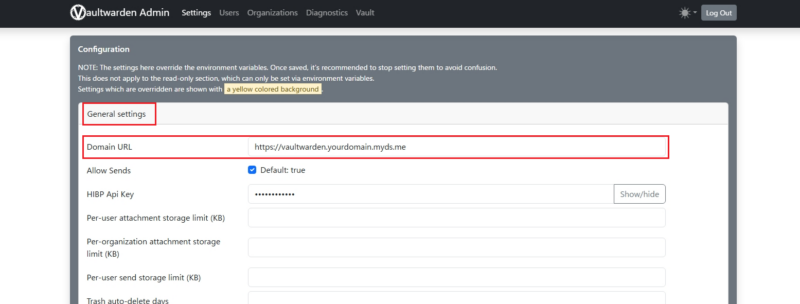

[General Settings] > [Domain URL] にVaultwardenのアクセス用ドメイン名を入力し、Saveして設定を反映します。

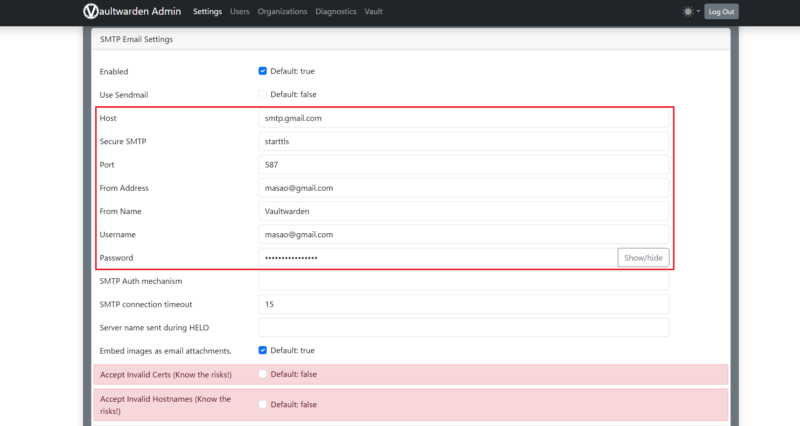

[SMTP Email Settings]にメール送信に必要な情報を入力します。(以下Gmailの例)

- Host:SMTPサーバのホスト名

- Secure SMTP:starttls

- Port:587

- From Address:メール送信元メールアドレス

- From Name:メール送信ユーザー名

- UserName:SMTPサーバのアカウント名(Gmailの場合はメールアカウント)

- Password:SMTPサーバのパスワード(Gmailの場合はアプリパスワードを生成して設定する)

入力後、Saveして設定を反映します。

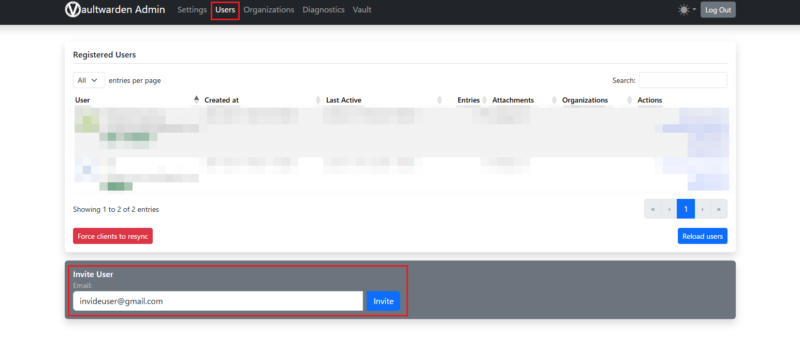

招待メールを送信する場合は、[Users]メニューの[Invite User]に招待先メールアカウントを入力して[Invite]ボタンをクリックすることにより該当ユーザにメールが送信されます。メールを受信したユーザにて、メール内のリンクをクリックすることにより新規ユーザとして登録を行うことが可能です。

3-5.2段階認証(2FA)の導入(おすすめ設定)

Vaultwardenにログインする場合のマスターパスワードが流出するとすべてのパスワード情報が流出するため、2段階認証の設定は強く推奨されます。理由とメリットは以下の通りです。

- マスターパスワードが漏洩した場合の防御:マスターパスワードが何らかの方法で漏洩したとしても、2FAが設定されていればそれだけではログインできません。

- ブルートフォース攻撃や辞書攻撃への耐性強化:Vaultwardenはマスターパスワードで全ての保管情報を暗号化していますが、2FAを導入することで認証プロセスにもう一段階セキュリティが追加されます。

- 実際の攻撃シナリオに備える:フィッシング攻撃やマルウェアなど、パスワードだけでは防げない攻撃への対抗策として有効です。

設定方法は以下の通りです。

画面メニューより[設定]>[セキュリティ]を選択する。

認証アプリを選択する。

認証アプリのQRコードが表示されるので、Google AuthenticatorやMicrosoft Authenticatorなどの認証アプリでQRコードを読み取って設定します。

[有効化]を実行して設定は完了となります。

4.クライアント設定

VaultwardenパスワードマネージャのクライアントにはBitwardenのクライアントがそのまま使用可能です。

WindowsPCでVaultwarden(bitwarden互換)を使う設定方法については以下の記事で紹介しています。

iPhoneなどのiOSデバイスでVaultwarden(bitwarden互換)を使う設定方法については以下の記事で紹介しています。

5.まとめ

VaultwardenをSynology NASに導入することで、以下のような利点があります。

✅ パスワード情報をクラウドに預けない安心感

✅ Bitwardenクライアントアプリと完全互換

✅ Dockerベースで簡単に運用・管理が可能

JellyfinやWordpressと並ぶ、NAS活用の定番構成にぜひ加えてみてください!